Merhaba kafamdaki bir konu ile ilgili düşünce ve bilgilerinizi merak ediyorum. Bildiğiniz gibi ipv6 kullanmaya başladık ve ipv6, ipv4 te olmayan her cihazın sahip olduğu “global ip” ile karşımıza çıkıyor.

İpv4 sistemde cihazlar bir nat arkasından internete çıktıklarından sürdürülebilir bağlantılar dışında dışardan erişim için port açmak gerekliydi ve port açmak demek güvenlik açığı anlamına gelmekteydi çünkü port açılan cihazın güvenlik duvarı olmalıydı ve saldırılara açıktı. Saldırganlar ise bir ip adresindeki açık portları basit bir tarama ile dakikalar içinde bulabilir ve hatta hangi protokolün kullandığını saptayabilmekteydiler.

İpv6 da ise durum değişti artık ipv6 alan heri cihaz direk internete bağlı. Bir nat arkasında olmadılkarından her cihazın kendi güvenlik duvarına sahip olması gerekli. İpv6 da 64 bit ön ekten sonra adresin ikinci 64 bitlik kısmı, cihazın mac adresi ile üretilerek benzersiz bir adres oluşturulur ve bu adres dışardan gelecek bağlantılar için kullanılabilir. Saldırganlar ise bu adresleri tarama yaparak bulmaları düşük ihtimaldir cünkü ipv6 havuzu çok geniştir. Bazı güncel yazılıma sahip cihazlar bu nedenle geçici ipv6 adresleri oluşturup internete bu adreslerle çıkarlar.

Örneğin kullandığım torent programı ipv4 tarafında routerdan port açar (UPNP) ipv6 tarafında bilgisayar güvenlik duvarında port açar (daha hangi protokolu kullandığı ve açık portu gösteren satırı bulamadım ama port açıyor ?) ve her iki adresten de dışarıdan erişilebilir olur.

İstenirse router tarafından ipv6 için sürdürülebilir bağlantılar dışındaki tüm bağlantılar bloke edilerek ipv4 nat gibi bir şekle sokulabilir fakat bu sefer ipv6 nın espirisinin büyük kısmı kaybolur ![]()

Nas sürücünüzün ipv6 adres alıp hacklendiğini düşünün veya telefonunuzun. Veya ipv6 adres almış üzerinde kamera bulunan robot süpürgenin veya üzerinde kamera ve mikrofon bulunan herhangi güvenlik duvarı olmayan bir ev aletinin veya elektronik cihazın ![]() düşünceleriniz nelerdir?

düşünceleriniz nelerdir?

Hocam, konuya tam olarak hakim değilim ama bu durum router’dan router’a değişen bir durum sanırım.

Bu siteden port durumuna bakabiliyorsunuz IPv6 bağlantılar için. Sitenin alt kısmında da bütün kodların açıklaması yazıyor.

80 portu hariç tüm testten geçtim. ![]() Yani IPv6 bağlantım güvenli.

Yani IPv6 bağlantım güvenli.

Çok teşekkürler doğru çalışan bir port scanner bulamamıştım bu doğru çalışıyor.

routerden bu ayarlamayı yaparsanız ipv4 natlanmış gibi çalışır

kullandığımız cihazlarda açıklar olabilir ve ben hiçbirinin bununla ilgili bir çalışma yürüttüğünü duymadım. Nmap ile bütün ipv6 cihazları tek tek tarayıp araştırma yapmak gerekecek sanırım.

Ben de yanılıyor olabilirim ![]() o nedenler bu başlığı açtım bilgi ve düşünce arayışındayım.

o nedenler bu başlığı açtım bilgi ve düşünce arayışındayım.

Aslında en iyi sonuç bütün portlardan “STLTH” almak., “RFSD” alınan portlardan porta erişimin reddedildiği belirtiliyor ve kötü amaçlı birisi buradan cihazın aktif olduğunu belirleyebilir. “STLTH” ise bu bilgiyi onlardan gizliyor. En azından benim anladığım böyle.

routerden bu ayarlamayı yaparsanız ipv4 natlanmış gibi çalışır

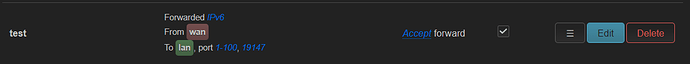

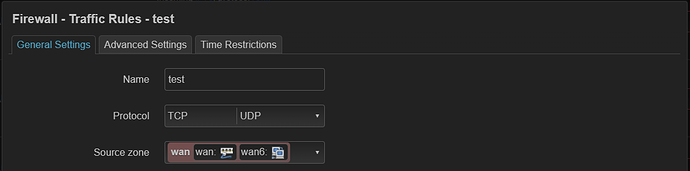

Hocam tam anlayamadım bu kısmı. Ben IPv6 üzerinden port açmak istediğim zaman;

Router — Firewall — Traffic Rules

Rotasını izliyorum oradan da;

Bu şekilde izin veriyorum. Burda ben kendi adresimi NAT’a mı düşürmüş oluyorum?

Evet burası eski güzel bir test sitesi. Örneğin benim biri PHBTD diğer tümü STLTH . Yani sorunsuz ![]() ipv6’nın 4’ten farkı yok. Modemin güvenlik duvarından her ayar, izin vs yapılabilir

ipv6’nın 4’ten farkı yok. Modemin güvenlik duvarından her ayar, izin vs yapılabilir

Merhaba ipv6 için port açma işlemine ihtiyaç yoktur. İpv6 nın özelliği nat olmaması. Nat ipv4 adreslerinin sayısının yetersizliğine bulunan bir çözüm.

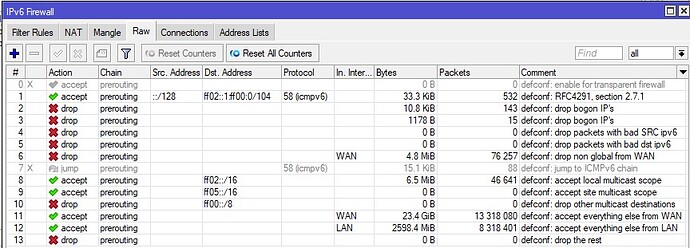

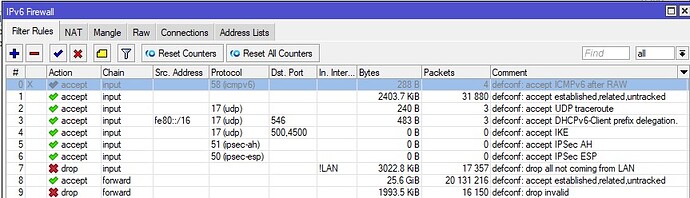

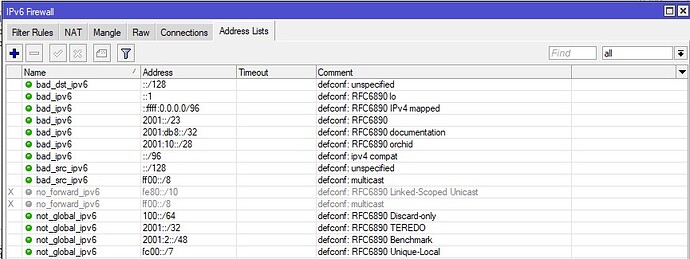

Yukarıdaki kuralı girmeden o portu kullanamıyorsanız routerde alttaki kural vardır.

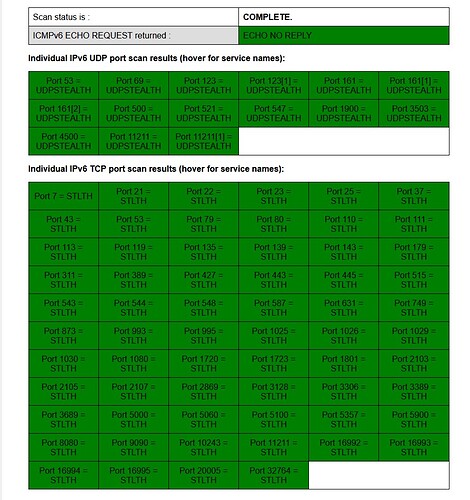

bu kuralın olduğu bir sistemse tarama sonucu alttaki gibidir.

dışardan gelen hiçbir yeni paket hedefine ulaşamaz. İstemci sadece istekte bulunduğu zaman gelen yanıt istemciye iletilir basitçe. Eğer bu şekilde bir tarama sonucu alıyorsanız router güvenlik duvarında üstteki kural vardır. Tamamen güvendesiniz fakat ipv6 nın nimetinden faydalanamazsınız cgnatsız ipv4 ten farkı yoktur. Ipv4 ün cgnat olmayan halini düşünün. Port açma (güvenlik duvarından izin verme) işlemi yapmanız gerekir.

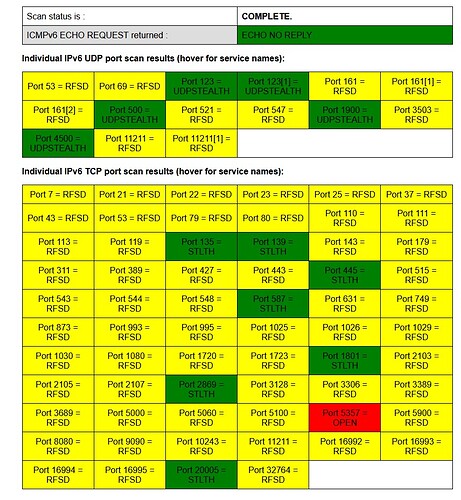

Eğer tarama sonucu alttaki gibi çıkıyorsa

Yeni gelen bağlantı direk istemciye iletiliyor ve ipv6nın tasarımında kullanılması öngörülen bütün avantajları kullanırsınız fakat her istemcinin kendi güvenlik duvarı olmak zorundadır. Örneğin benim bilgisayarımda 5357 dışarıdan bağlantı kabul ediyor.

Eğer bütün modemler bu kuralla geliyor ise şu an torentte neden hiç Türkiyeden ipv6 eşleşme almadığımın yanıtını aldım. Geçici adres kullanan cihazlar için her adres için yeni kural mı yazmak gerekecek veya mac adresi ile kural oluşturulabilinir. Kafamda beliren diğer bir soru upnp ile güvenlikduvarı kuralı oluşturabilirmi istemci routerda

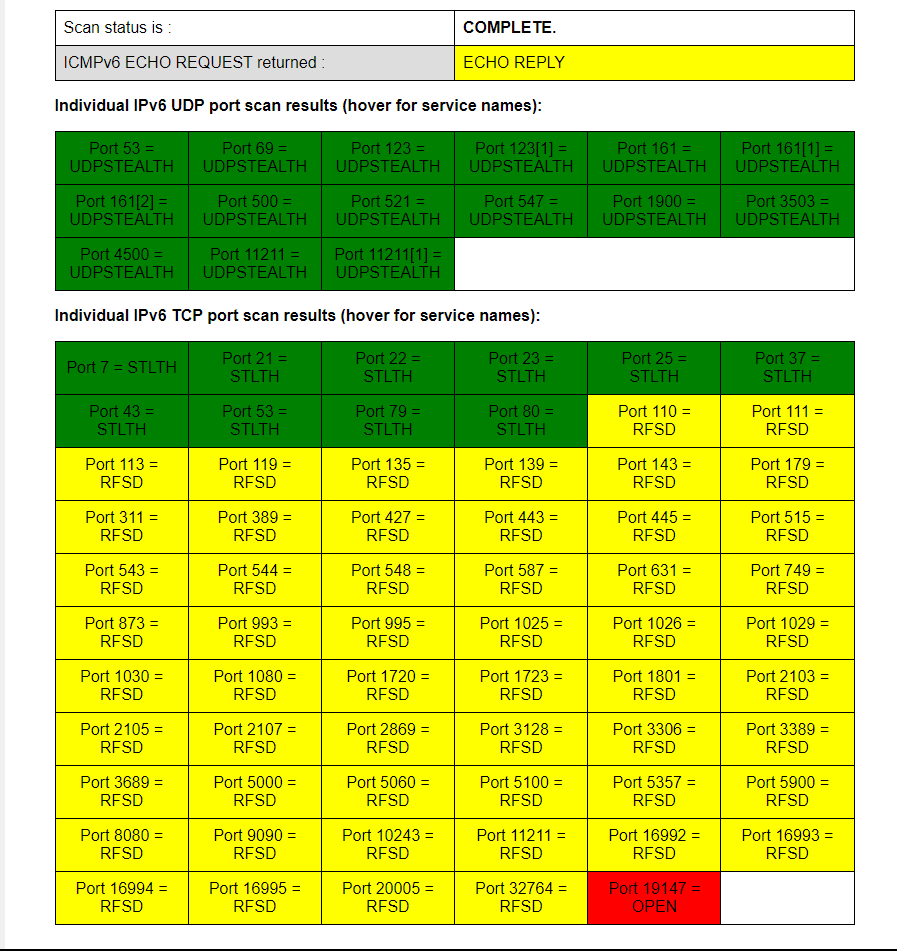

Ben kendi mesajımda belirttiğim şekilde bir kural uygularsam test sonucum böyle çıkıyor;

Yani kuralda belirtilen portlar kullanımda değilken “STLTH”, kullanımdayken “OPEN”, belirtilmeyenler ise “RFSD” veriyor. Sizin yazınızdan anladığım kadarıyla sağlıklı olan da bu zaten.

Geçici adres kullanan cihazlar için her adres için yeni kural mı yazmak gerekecek veya mac adresi ile kural oluşturulabilinir.

Windows’ta;

netsh interface ipv6 set global randomizeidentifiers=disabled

netsh interface ipv6 set privacy state=disabled

Bu iki komut geçici adres kullanımını kapatıyor, fakat bunla beraber oluşabilecek güvenlik zaafiyetlerini bilemiyorum.

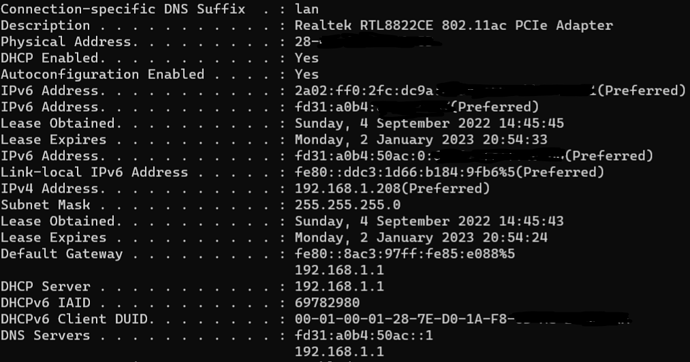

Geçici adresler kapandığı zaman Windows’ta ipconfig/all şu şekilde üç adres gösteriyor;

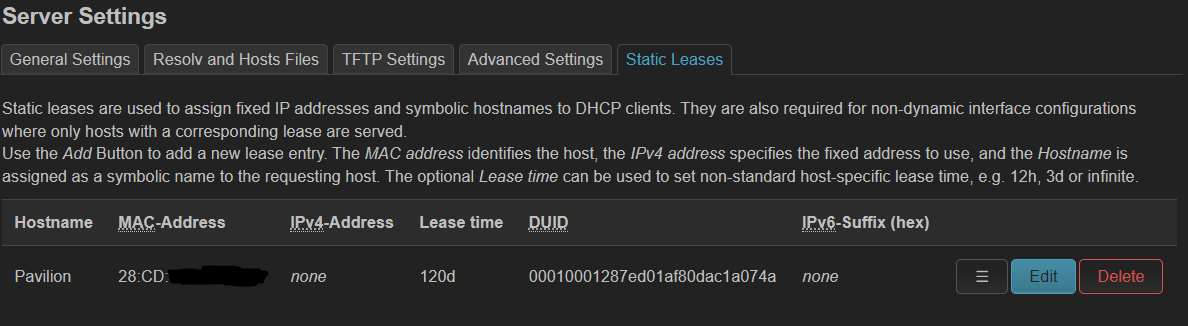

Eğer sabit bir adres tanımlamak istiyorsanız “DUID” denen bir tanımlayıcı kullanılıyor IPv6’da, DHCPv6 kullanan her makinaya unique bir şekide atanıyor bu;

Bu şekilde cihaza özel sabit IP alabildim. Gerçi boşa kürek çekmek bunların hepsi; IPv6 kullanımı, adaptasyonu ne seviyedeki bunlarla uğraşmaya zaman harcamak değsin ![]()

nat bir güvenlik önlemi değildir.

modemdeki spi firewall yeteridir.

wandan lan’a giden paketleri engelleyin.

Bir gün düzelir ![]() teşekkürler bilgiler için. Girdiğiniz kuralda 1 ile 100 arası portlar ve 19147 portunu yönlendirmişsiniz. Görselden tahminim tcp portlar ve sanırım. O kural istemciye özelmi yazılıyor yoksa ipv6 bütün bu portlar adres kullanıcı gözetmeksizin iletiliyor.

teşekkürler bilgiler için. Girdiğiniz kuralda 1 ile 100 arası portlar ve 19147 portunu yönlendirmişsiniz. Görselden tahminim tcp portlar ve sanırım. O kural istemciye özelmi yazılıyor yoksa ipv6 bütün bu portlar adres kullanıcı gözetmeksizin iletiliyor.

bir diğer sorum benim olduğunu düşündüğüm kural

bu kural yok gibi görünüyor sizde yazdığınız kural işlevsel mi? kapatınca çalışmayan birşey oluyor mu?

Görselden tahminim tcp portlar ve sanırım. O kural istemciye özelmi yazılıyor yoksa ipv6 bütün bu portlar adres kullanıcı gözetmeksizin iletiliyor.

Aslında hem TCP hem UDP seçili kuralda;

Ama nedense seçili olmayan UDP portlarında da “STLTH” kodu veriyor.

Bu kural istemci farkı gözetmeksizin bütün ağdaki cihazlara portu iletiyor.

Ama isterseniz kaynak IP veya MAC adresi belirterek cihaz bazına indirgeyebiliyorsunuz.

bu kural yok gibi görünüyor sizde yazdığınız kural işlevsel mi? kapatınca çalışmayan birşey oluyor mu?

Kuralı kapattığım zaman bütün portlardan “RFSD” alıyorum. Ama IPv6 bağlantımda bir sorun yaratmıyor.

Koyduğum kural işlevsel bence, çünkü torrent istemcisi açıkken ve 19147 portu tanımlıyken testte “OPEN” kodu alıyorum bu port için. Ama istemci kapalıyken “STLTH” kodu veriyor.

merhaba doğrudur

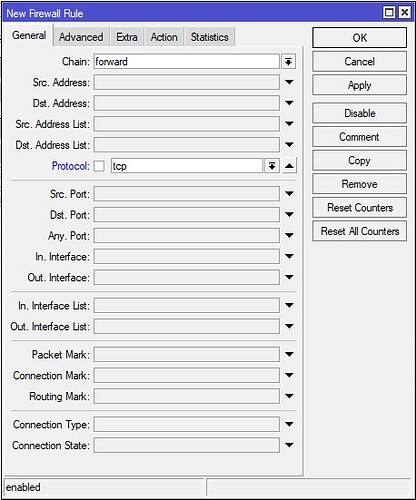

Uzun bir zamandır son kullanıcı için çıkarılan router kullanmadığım için güvenlik duvarımı hep kendim oluştururum. Kuralları biliyorsanız paylaşırsanız aynılarını oluşturabilirim.

merhaba

Mikrotikte bir kuralda farklı protokoller kullanımına izin vermiyor. Her protokol için yeni kural istiyor. Bug olabilir mi?

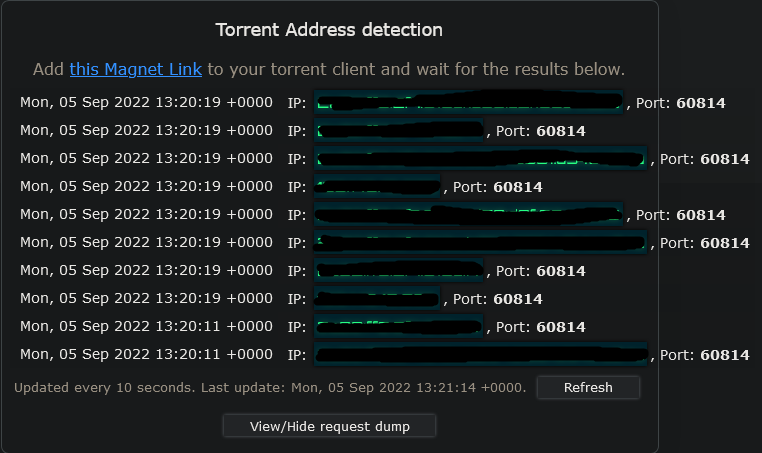

Bir sorum daha olacak bende torent istemci kapalıyken kullandığım port rfsd istemci çalışırken open oluyor. Bunu bilgisayarın güvenlik duvarından kendine yönlendirme yaparak sağlıyor olması lazım. Bu yönlendirme için hangi protokolu kullanıyor localhost mu upnp mi? saptayamadım.

Benim de ipv6 için ayarlarım sizdeki gibi yalnız uygulama portu kullanmazken RFSD, uygulama portu kullanırken STLTH veriyor. Anlamadım gitti. Bu kural kapalı da olsa açık da olsa torrent uygulamasının çalışması etkilenmiyor. Kural işlevsiz diyebilirim ama ilk başta dediğin STLTH ve RFSD durumu işi bozuyor.

Amacınız torrent için belli bir portu geçici adres kullanan bir cihaza açmak mı? Mac id üzerinden yapabilirsiniz.

torentinizde güvenlik duvarı testi bulunuyor mu?

İİstemci açıkken open görmüyorsanız bir sorun olma olasılığı büyük. Sadece ipv4 çalışıyor olabilir o da cgnat arkası ise çok az eş bağlantısı olur.

Bende her iki versiyonda da eşler oluyor ama ipv6 yüzde 5 i geçmez. Bir yerde bir sorun var. Bu güne kadar Türkiyeden hiçbir ipv6 görmedim. Ya istemci programlar uyumsuz ya ağ hatalı.

İstemci portu test ettiğinde kapalı diyor. Yalnız yukarıda yazılan site haricinde ipleak üzerinden torrent testi yapınca port kabak gibi çıkıyor. Acaba karşı peerların ipv6 kullanmamasından dolayı olabilir mi? Zira az seederlı bir dosya test etmiştim.

Merhaba

eğer bu kural yoksa

ki varsayılan olarak yok gibi görünüyor porta güvenlik duvarından izin vermeye gerek yok.

Amacım ipv6 da cihaz tarafından güvenlik duvarının nasıl çalıştığını kavramak ve basit cihazlardagüvenlik açığının olup olmadığını sorgulamak.

Ipv6 nın hala daha tam oturmamış olması bir gerçek. Büyük olasılıkla karşı tarafında ağında problem vardır.

İki bağlantı şekli bulunur biri sizin bağlanma girişiminde bulunduğunuz senaryo diğeri ise karşı tarafın size bağlanma girişiminde bulunduğu senaryodur. Her iki senaryoda da bağlanılmak istenen noktanın açık olması gereklidir.

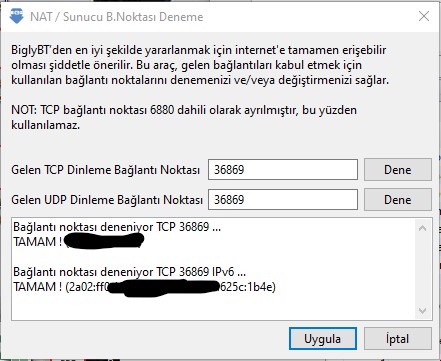

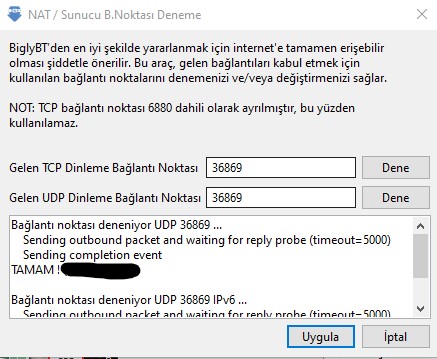

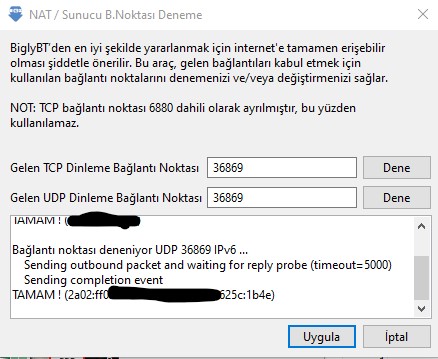

Kesin emin olamamakla birlikte port numarasından yola çıkarak istemcilerin size ulaşabildiklerini görüyorum (eğer görsel torent programına aitse. router veya bilgisayar güvenlik duvarı görseli ise bağlantıların torente ulaşamama ihtimali bulunuyor)